📌 Chapitre 3 : le phishing

Sacrément content de vous retrouver aujourd’hui pour un nouvel épisode ! 😊

Dans le chapitre précédent, on a vu que les ransomwares étaient des machines à cash (Chapitre 2 : Ransomware) mais surtout une belle industrie. Mais pour qu’ils fonctionnent, il faut bien que quelqu’un les installe, non ? Et devinez quoi… dans la majorité des cas, c’est NOUS qui le faisons. Pas parce que nous sommes naïfs (quoi que .. Anne …). Mais parce que nos ennemis sont devenus de vrais illusionnistes.

Bienvenue dans Histoire de Cyberattaque !

Quand on parle des plus grandes cyberattaques, on imagine toujours des génies de l'informatique pouvant pirater un téléphone en cinq secondes avec un terminal noir rempli de symboles mystérieux.

Pourtant, dans la réalité, ce n'est vraiment pas aussi compliqué.

🚨 On ne le répètera jamais assez : la faille ultime en cybersécurité, ce n'est pas le code... c'est l'humain !

Oui, certaines attaques peuvent être ultra-techniques.

Mais 99% du temps, les "hackers pas forcément géniaux" ne prennent pas ce chemin.

Pourquoi ? Parce que ça ne sert à rien de forcer une porte blindée quand on peut juste demander gentiment la clé.

Aujourd'hui, je vous propose d'entrer dans la tête d’un hacker pas forcement génial, et découvrir ce qui se cache derrière cette industrie.

🎤 Il est malicieux, il est partout, on tombe tous dedans... C'est ? C'est ? C'EST ?!

📌 Le phising c'est avant tout l’art de vous faire ouvrir la porte

Le phishing, c’est bien plus qu’un simple email frauduleux vous demandant de changer votre mot de passe. C’est tout un art de manipulation.

La grande majorité d'entre-nous savons tous les reconnaître, comme ceux de La Poste vous demandant de payer des frais de douane, de renouveller vos nom de domaines ou vous annonçant que vous avez gagné un iPhone.Et la vous me direz "Oui mais Vincent, tout le monde les voit venir de loin !". Mais si c'était si simple, vous ne pensez pas que les attaquants auraient arrêté depuis longtemps ?

On a souvent tendance à se croire plus malins que les autres, à se dire qu’on ne tombera jamais dans ces pièges. Mais pour autant, ces attaques simples continuent de faire des ravages, et à une échelle qui vous surprendra.

Bref, revenons à nos moutons !

Le phishing (ou hameçonnage pour les francophiles) c’est l’art de se faire passer pour quelqu’un d’autre pour récupérer des informations sensibles ou déposer une pièce jointe malveillante, en trompant la victime avec un message personnalisé ou urgent. C’est comme si un inconnu frappait à votre porte, se faisant passer pour un ami, et vous demandait de lui confier vos clés.

Et la vous me diriez : Jamais de ma vie je donne les clé à un inconnu !

Ah oui ? Laissez moi vous prouver le contraire 🫠

En 2023, le phishing fait plus de victimes que l'ensemble des virus réunis.

Mise en situation

Imaginons un organisateur d’événement un peu trop pressé. Au lieu d’envoyer une invitation en CCI (Copie Cachée), il met tous les invités en CC (Copie visible) .

Résultat ? Des dizaines d’adresses emails visibles par tout le monde, dont le votre !. Bon, ce n'est pas bien grave, au pire on va se faire spammer par les commerciaux… ce n’est pas dramatique… sauf que parmi les invités, il y a quelqu’un qui n’aurait jamais dû être là. Ce simple faux pas suffit à donner à l'attaquant une base d’attaque parfaite.

Mais imaginez qu’un attaquant repère cette occasion et utilise les adresses visibles pour créer un mail ultra-ciblé, personnalisé, qui paraîtra 100% légitime... Ah !

C’est tout l’intérêt de l’erreur : chaque petit détail peut être une porte d’entrée.

Et si on exploitait cette erreure après l'événement ? Et si on envoyait, quelques jours plus tard, un petit email :

📩 Objet : "Photos exclusives de la soirée du Club d'Entreprises"

Expéditeur : contact@club-entreprises.com

📎 Lien / Piece jointe : Téléchargez les photos

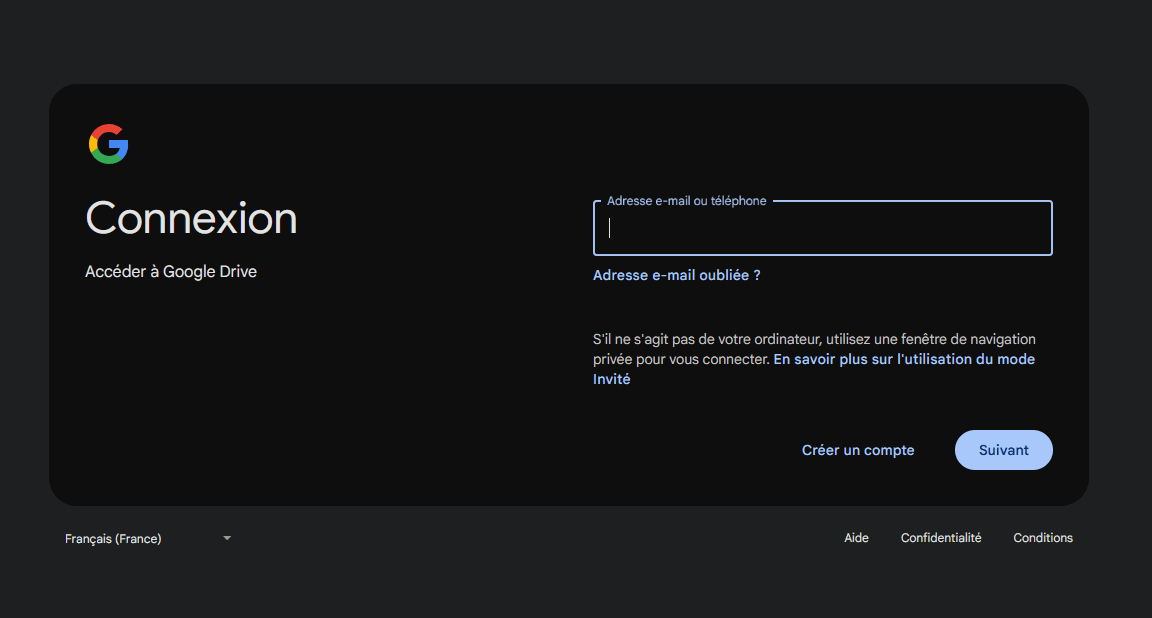

Le message semble parfaitement légitime : un email officiel du club, envoyé aux participants. Une belle occasion de revivre l’événement et de récupérer quelques clichés flatteurs. La curiosité l’emporte. Vous cliquez. Une page Google Drive familière s'affiche.

Vous entrez vos identifiants.

et ....

Erreur d’identification. Vous êtes redirigé vers Google.com.

Bizarre…

On recommence, on mets ses identifiant et hop ! Cette fois, ça marche. Mais... où sont les photos ?

💀 Elles n’ont jamais existé.

Parce qu'en réalité, vous n'etiez pas sur une vraie page Google, mais sur une page créée par notre vilain ! Et vous, sans le savoir, vous venez de lui donner l'acces a votre compte : l'identifiant et mot de passe. Il n'y a plus qu'a se connecter !

Quand une entreprise se fait voler … l’attaque pour les consommateurs ne fait que commencer.

Ce dont on a souvent du mal à comprendre, c'est quand une entreprise se fait attaquer et volé son fichier client, c’est le début d’un tout autre scénario pour nous, les consommateurs. En réalité, derrière chaque vol de données, l’attaquant n’a pas simplement récupéré votre adresse mail, votre adresse physique, ou même le cadeau que vous avez acheté pour votre petit cousin.

Et la vous allez me dire que voler des informations personnelles est une petite victoire pour l’attaquant.

Détrompez vous, en fait l'attaque n'a pas encore commencée.

Car il a récupéré bien plus que ça : il a récuperé des informations précieuses pour monter des attaques beaucoup plus ciblées et dangereuses !

Prenons un exemple simple.

Imaginons que je viens de récuperer vos informations :

- Votre nom

- Votre email

- Votre adresse

- Le produit que vous avez acheté chez King Jouet il y a moins de six mois

Effectivement, ca ne casse pas trois pattes a un canard.

mais aller on va pousser la reflexion … et si on faisait un rappel produit ?

📩 Objet : Rappel de votre jouet acheté en décembre chez King Jouet

Expéditeur : service-client@king-jouet.com

📎 Lien : Voir votre historique d'achat

Piece jointe : Vérifiez si votre produit doit être rappellé

Soyons honnete :)

Ça vous paraît normal, non ? Vous n’avez aucune raison de vous méfier, puisque l’email est parfaitement personnalisé. Et là, vous entrez vos identifiants ou vous téléchargez la pièce jointe… Game over, le piège s’est déjà refermé.

Derrière chaque vol de données, il y a un plan plus vaste, où chaque information récoltée est utilisée pour mieux tromper la victime.

📌 Décryptage : comment on fait une bonne campagne de phishing ?

Contrairement a ce qu'on pense, le processus d'un phishing bien conçu suit un ordre logique : un bon phishing, c’est un mélange subtil entre psychologie et technique. Pour comprendre comment un email frauduleux est construit,on va regarder ensemble les ingrédients pour faire un piège efficace :

1️⃣ Récupérer les emails et amorcer le piège

Dans le cas du phishing (moderne) Tout commence par l’obtention d’une base d’emails. Les hackers récupèrent des adresses via plusieurs méthodes :

- Fuites de données provenant de sites compromis (Yahoo, LinkedIn, etc.).

- Achats de bases de données sur le dark web. (Ce dont on vient de parler juste au dessus)

- Exploration de réseaux sociaux pour récupérer des informations personnelles et des emails associés…

Bon chouette,c'est un bon début, on a la base collectée et une liste de victimes potentielles, que demande le peuple ! on passe à la suite !

2️⃣ Créer un contenu crédible

Bon, on a les emails récupérés, on va préparer un mailing. L’objectif ? Personnaliser les messages en fonction des victimes. Ces emails peuvent imiter une entreprise que la victime connaît (Netflix, Banque, etc.) ou même un collègue.

Voici quelques exemples :

- Un email de Netflix demandant de mettre à jour ses informations de compte.

- Un faux client qui demande une explication sur une facture

- Un faux message RH vous demandant de cliquer pour télécharger un document important.

Bref, l’objectif est de rendre l'email aussi crédible que possible pour inciter la victime à cliquer. Mais l'attaquant ne s’arrête pas là ! Il crée aussi la landing page frauduleuse (ex : Google Drive, PayPal, etc.). ou le fichier malveillant qui accompagne le message (Word ou Excel contenant une macro malveillante).

On avance bien ! Ca y est, notre victime est attirée par notre lien ou notre pièce jointe. Plus qu'a attendre qu'elle clique dessus sans se poser de questions !

3️⃣ Maintenant, on doit usurper une identité de confiance

Le phishing repose avant tout sur la connaissance de la victime. Si, par exemple, Netflix se fait pirater et qu’une campagne de phishing suit, ce sera très logique pour un utilisateur Netflix de recevoir un faux email de Netflix. Mais si vous n'utilisez pas Netflix, vous pourrez probablement identifier immédiatement l'attaque.

Si je ne suis pas trop bête ne vous enverrai jamais un email en me faisant passer pour "hacker@pirate.com". on va imiter une adresse familière pour que vous baissiez votre garde.

💡 Imaginons un autre scénario :

Votre producteur de tomates (pourquoi pas ?) se fait pirater et voler sa base client. Vous, client fidèle, recevez un email de votre producteur préféré : ce n’est pas une arnaque évidente. Soyons honnete, on sera plus susceptible de faire confiance à ce message. Et la on se rejouit : "Ah, il me tient au courant de mes commandes. Pourquoi pas ?"

Et même si vous avez déjà une adresse email compromise, le hacker peut utiliser des informations collectées à partir d’autres bases de données (comme des forums publics ou des fuites) pour personnaliser l’attaque. C’est une situation idéale pour le hacker.

Donc on résume

❌ expéditeur : Hacker-matomate@gmail.com (Suspect, peu crédible)

✅ expéditeur : Thomàs@matomate-prefere.com (Falsifié mais très crédible)

Bon, si vous voulez allez plus loin, on peut utliser la technique du spoofing d’email, qui permet de modifier l’adresse affichée pour imiter un vrai service. (On va pas rentrer la dedans j'ai peur de vous perdre ici)

💡 Une fois vos identifiants volés, le hacker peut immédiatement les tester sur d’autres services (banques, réseaux sociaux, emails pro…). -→ On évite de mettre les meme mots de passe partout :)

🔍 Le phishing intelligent : exploiter le contexte

C'est bon, maintenant on a bien compris : les attaques modernes ne se contentent plus d’envoyer des emails génériques (Bien que …). Elles s’adaptent aux tendances et aux événements actuels :

✅ Faux emails de mise à jour de sécurité après une fuite massive de données.

✅ Emails d'urgence bancaire lors d’une période de crise économique.

✅ Faux mails RH lors de périodes de recrutement ou de prime annuelle.

✅ Arnaques ciblant les PDG (fraude au président) où l’attaquant imite un supérieur hiérarchique.

💡 Le phishing est une science du timing. Si on sait qu’une entreprise vient de licencier du personnel, on pourra se faire passer pour un service RH demandant une mise à jour des informations personnelles.

Vous voulez un cas réel ? L’attaque du COVID-19

Au début de la pandémie, une vague massive d’emails frauduleux proposait des informations officielles sur le virus (assez paradoxale quand on y pense). Résultat : des milliers de clics et de comptes compromis…

Sans vous faire peur, sachez qu'on ne va pas dans le bon sens, notamment avec l'IA : et si en analysant vos habitudes en ligne, je pourrai anticiper le moment où vous êtes le plus vulnérable à cliquer sur un lien. On pourra appeller ca du phishing prédictif.

📌 L'industrie du phishing : Un business bien organisé

Le Phishing, toute est une question de statistique

Le phishing n’est pas un simple acte de piratage isolé : c'est du business. Et comme souvent, tout repose sur les statistiques et l'optimisation des attaques. Si on cherchait a maximiser notre retour sur investissement, on peut jouer sur trois éléments :

1️⃣ Le volume d’envoi → Plus il y a de victimes potentielles, plus il y a de chances que quelqu’un clique.

2️⃣ Le taux de conversion → Plus l’arnaque est bien faite, plus les victimes tombent dans le piège.

3️⃣ Le retour sur investissement → Un hacker veut maximiser son gain tout en minimisant son effort.

Un phishing grossier qui cible 1 million de personnes avec un taux de succès de 0.5% représente déjà 5000 comptes compromis.

Un phishing plus fin, envoyé à seulement 500 personnes mais avec un taux de réussite de 10%, donne 50 comptes volés.

👉 Moins de volume, mais une meilleure efficacité.

Mais combien ca leur rapporte ?

En voila une question interessante !

Accès à une boîte mail pro : 5-10€.

Accès à un compte bancaire d'entreprise : 100-500€.

Accès interne à une entreprise avec des données sensibles : 1000€ et plus.

Bref, pas besoin d'être un champions, les hackers ont donc tout intérêt à cibler des profils spécifiques, plutôt que d’envoyer des millions d’emails au hasard.

Le PhaaS : Phishing as a services

Vous vous souvenez du Raas (Ransomeware as a service) dans l'article précédent ? Eh bien sachez que pour le Phishing c'est pareil ! Il existe des “kits” prêts à l’emploi qui permettent à n’importe qui (vous et moi) même sans compétences techniques, de lancer une campagne de phishing. C’est ce qu’on appelle le Phishing-as-a-Service (PhaaS).

Comment ça fonctionne ?

On peut acheter un kit de phishing, complet avec des templates d'emails frauduleux, des pages de connexion falsifiées, et des scripts d’extraction d’identifiants.

Tout ce qu’il a à faire est d'acheter l’accès à ces outils, de personnaliser les messages, et de lancer sa campagne… Simple non ? :)

Les prix ? À partir de 50€ par mois, il est possible de se procurer un kit de phishing complet.

📌 Les acteurs derrière le phishing

L’industrie du phishing n’est pas un simple chaos de hackers isolés ; c’est une organisation structurée où chaque étape est assurée par un acteur spécifique.

Les braqueurs : Ce sont des hackers spécialisés dans le vol massif de données, souvent via des plateformes piratées ou achetées sur le dark web.

Les marketeurs : Après le vol de données, ces individus lancent des attaques en masse, utilisant des outils automatisés pour maximiser leur portée.

Les illusionnistes : Ce sont ceux qui créent les leurres (emails, sites web) parfaitement conçus pour tromper les victimes et récupérer leurs informations sensibles.

Les revendeurs : Enfin, les données volées circulent sur le marché noir, où elles sont revendues pour être utilisées dans des fraudes ou des attaques plus ciblées.

📌 Et après le phishing ?

Bon les mails c'est sympathique … mais c'est un peu Has-been ?

Eh bien oui … les phishing ont évolués avec leur époque et nos habitudes. Bien que les vieilles méthodes classiques sont toujours efficaces, nos vilains ne se contentent plus de la vieille recette de grand mere !

- Quishing : Phishing via QR code. Scannez-le, et vous êtes redirigé vers un site frauduleux qui télécharge un malware.

- Smishing : Phishing par SMS, comme une alerte bancaire vous demandant de cliquer sur un lien pour sécuriser votre compte.

- Vishing : Phishing par téléphone où l’attaquant se fait passer pour une banque ou un service légitime pour vous soutirer des informations.

- Deepfake & AI phishing : Et la on arrive a un certain niveau assez effrayant : Utilisation de l'IA pour imiter des voix ou des vidéos de personnes de confiance et tromper la victime.

Une fois que le phishing a réussi à piéger sa victime, les conséquences sont graves .. La cerise sur le Macdo ? Votre machine peut être utilisée dans une attaque DDoS, sans même que vous le sachiez !

Conclusion

Eh voila ! Vous savez maintenant comment fonctionne une campagne de phishing : comment elle commence avec des emails volés, comment elle évolue pour devenir une attaque personnalisée, et comment votre clic peut mener à de graves conséquences : le vol de données, l'installation de ransomwares ou même des attaques plus graves…

Mais la clé de tout ça, c’est de ne pas devenir une victime. Ce ne sont pas des génies de l’informatique qui nous attaquent, ce sont des illusions bien pensées qui jouent sur notre psychologie.

Que faire pour se protéger ?

- Vigilance avant tout : Vérifiez toujours l'expéditeur des emails, ne cliquez pas sur des liens suspects, et soyez attentifs aux erreurs de format (fausses URL, fautes d’orthographe).

- Activez l’authentification à deux facteurs : Même si un hacker récupère vos identifiants, il ne pourra pas accéder à vos comptes sans votre confirmation supplémentaire.

- Mettez à jour régulièrement vos mots de passe et utilisez des mots de passe uniques pour chaque service.

Mais après ?

Mais il y a pire… Une machine infectée, une fois prise en contrôle, peut être utilisée pour participer à d'autres attaque..

💥 Spoiler : Une fois que les données sont volées et que votre appareil est infecté, votre ordinateur/serveur peut participer à des attaques sans votre consentement.

Après avoir exploré le phishing et les ransomwares, il est temps de plonger dans un autre type d'attaque souvent sous-estimé mais ô combien destructeur : les attaques par déni de service distribué (DDoS). 💥

RDV la semaine prochaine pour un nouvel épisode !

Merci pour votre lecture !

Vincent

Recevez notre veille sur l’actualité cloud / IT

La veille technologique est primordiale dans notre industrie. Nous vous faisons bénéficier des dernières actualités en la matière. Abonnez-vous à notre newsletter pour les recevoir chaque mois dans votre boîte e-mail.

S'inscrire à notre newsletter

Votre hébergeur de proximité

Externalisez votre informatique en toute sérénité avec TAS Cloud Services. Hébergeur cloud de proximité, nous vous accompagnons à chaque étape pour vous permettre de bénéficier d’une solution parfaitement adaptée à vos besoins IT.

Contactez-nous

Nous sommes là pour répondre à toutes vos questions et demandes de renseignements.

Votre hébergeur de proximité

A Sophia-Antipolis, France